Ejemplo de configuración SAML con Microsoft Entra ID

Esta pagina describe los pasos para activar la autenticación SAML en Cyberwatch usando Microsoft Entra ID como proveedor de identidad.

Presenta una configuración mínima para el funcionamiento del servicio SAML.

Requisitos previos

El procedimiento supone que dispone de los siguientes elementos:

- Una cuenta Azure con una suscripcion activa

- Acceso Administrador a Microsoft Entra ID y a Cyberwatch

Creación de la aplicación SAML en Entra ID

- Iniciar sesión en el portal Azure:

https://portal.azure.com - Navegar a Microsoft Entra ID > Enterprise applications

- Hacer clic en “New application”, buscar “Microsoft Entra SAML Toolkit”

- Asignar un nombre (ej:

Cyberwatch-SAML Toolkit), hacer clic en “Create” - Iniciar la configuración SSO haciendo clic en “Get started” en “Set up single sign on”, seleccionar SAML

Configuración del Service Provider y del proveedor de identidad en Entra ID y Cyberwatch

En Entra ID, configurar el Service Provider en “Basic SAML Configuration”:

- Identifier (Entity ID): ID de Cyberwatch

- Reply URL (ACS): URL del ACS de Cyberwatch

- Sign on URL: URL de inicio de sesión en Cyberwatch

- Logout URL (opcional): URL de cierre de sesión único

- Guardar la configuración

En Cyberwatch, especificar la información general, Service Provider y proveedor de identidad:

- Formato del nombre de identificación:

urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress - Texto del botón de conexión: “Conexión SAML Entra ID”

- SP Entity ID: ID de Cyberwatch

- URL de metadatos del IDP: copiar “App Federation Metadata URL” desde Entra ID

- Aplicar para recuperar el certificado del IDP

- IDP Entity ID: copiar “Microsoft Entra Identifier” desde Entra ID

- URL objetivo SSO IDP: copiar “Login URL” desde Entra ID

- Guardar. Se generara el certificado de Cyberwatch

Subir el certificado generado por Cyberwatch en la aplicación SAML Toolkit en Entra ID:

- Microsoft Entra ID > Enterprise applications > hacer clic en el nombre de la app SAML Toolkit

- Single sign-on > SAML Certificates > Verification certificates > Edit

- Marcar “Require verification certificates” y subir el certificado

Para mas información sobre la creación de la aplicación, consulte la documentación SAML Toolkit https://learn.microsoft.com/fr-fr/entra/identity/saas-apps/saml-toolkit-tutorial

Opcional - Configuración avanzada

Mostrar los detalles de configuración avanzada

Esto requiere una licencia de pago Entra ID para realizar ciertas acciones

Para configurar roles, grupos y otros atributos en Cyberwatch:

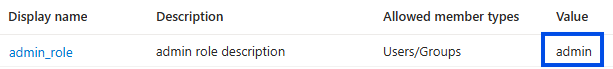

- Definir los roles en Entra ID > App registrations > nombre de la app SAML Toolkit > App roles > Create app role

- Definir los grupos en Entra ID > Groups > New group

Nota: estos grupos deben crearse en Cyberwatch para que el mapping funcione.

Asociar los grupos y los roles:

- Entra ID > Enterprise applications > nombre de la aplicación

- Users and groups > marcar el grupo > Edit assignment

- Seleccionar el rol > Assign

Ejemplo de enlace de un rol administrador a Cyberwatch y uso de la asignación automática de grupos:

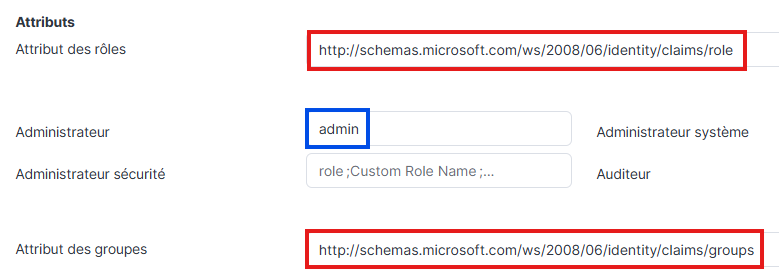

- Los atributos en Cyberwatch se configuran así:

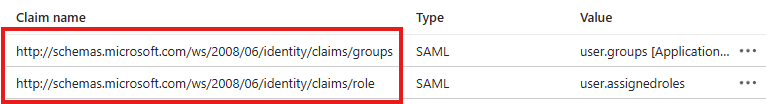

- Los atributos usados de las reclamaciones en Entra ID son:

- El atributo del rol sera su valor en Entra ID:

Con esta configuración, los usuarios con el rol admin serán administradores en Cyberwatch y todos los usuarios miembros de grupos Entra ID se les asignaran en Cyberwatch.

Opcional: configuración de reclamaciones

Adición de reclamaciones de rol y de grupo

- Entra ID > Enterprise applications > nombre de la app SAML Toolkit > Single sign-on > Edit

Para la reclamacion de rol:

- Haga clic en

Add new claim - En el campo Name, introduzca

role - En

Namespace, introduzcahttp://schemas.microsoft.com/ws/2008/06/identity/claims - Para Source Attribute, seleccione

user.assignedroles - Hacer clic en Save

Para la reclamacion de grupo:

- Haga clic en

Add a group claim - Seleccione

Groups assigned to the application - Para Source Attribute, elija

Cloud-only group display names - Hacer clic en Save

Para la reclamacion de descripción:

- Haga clic en

Add new claim - En Name, introduzca description

- Para

Source Attribute, elija por ejemplouser.jobtitle - Hacer clic en Save

Nota: la reclamacion para la dirección de email debería estar ya configurada en la aplicación SAML Toolkit. Realice las configuraciones necesarias en Cyberwatch a nivel del proveedor de identidad. La conexión debería realizarse correctamente, recuperando los atributos configurados en Cyberwatch.

Para mas información sobre la creación de roles y grupos, consulte la documentación de Entra:

Verificacion del funcionamiento

Abrir una ventana de navegacion privada y acceder a la pagina de autenticación de Cyberwatch. Debería mostrarse un botón “Conexión SAML Entra”.

Hacer clic en el botón; el navegador redirigira a la pagina de autenticación de Entra ID si las configuraciones son validas.

Autenticarse con sus credenciales; el navegador lo redirigira y lo autenticara en Cyberwatch.

Verifique que no exista una cuenta local/LDAP en Cyberwatch con la misma dirección de email para evitar un error al iniciar sesión.

Troubleshooting

No dude en contactar con el soporte de Cyberwatch para cualquier acompañamiento técnico.